Si tus hijos son fans de las cartas Pokémon, atento: este supuesto videojuego les instala un troyano

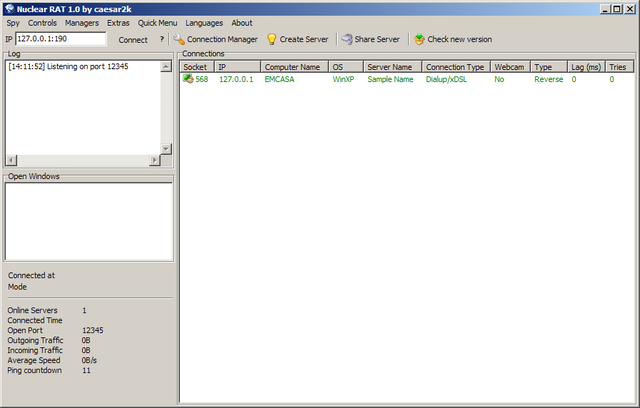

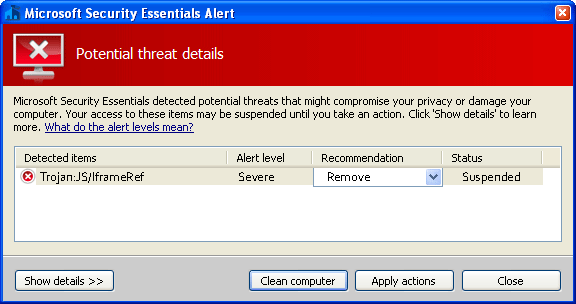

Tipos de ataques de Troya 2015. La red, Navegador Exploits y Security Essentials - Cómo, Foro de Tecnología y Seguridad PC | SensorsTechForum.com